HOW TO GET EXPLOITS

नमस्कार दोस्तों,

आज हम एक्सप्लोईट के बारे में बात करेंगे? एक हैकर को एक्सप्लोईट का ज्ञान होना बहुत ही आवश्यक है। तो सबसे पहले जानते है कि एक्सप्लोईट होते क्या है? एक्सप्लोइट पर मैने पहले भी कई पोस्ट कर रखी है जिनमें मैने कई एक्सप्लोईट का उपयोग किया है।

एक्सप्लोईट क्या होता है?

शोषण, जिसे सॉफ्टवेयर शोषण के रूप में भी जाना जाता है।किसी भी सॉफ्टवेयर के बग या कमजोरी को कुछ कोड के जरिये हैक करना या उस सिस्टम की सुरक्षा को भेदना एक्सप्लोईट कहलाता है। एक्सप्लोईट में उस सॉफ्टवेयर की खामियों का उपयोग किया जाता है। सिस्टम को बनाते समय उसमें कई बग रह जाते है हैकर्स उसकी खामी या बग की मदद से सिस्टम को हैक कर लेते है। एक्सप्लोईट का उपयोग ज्यादतर कम्प्यूटरीकृत उपकरणों में किया जाता है।

उदाहरण के लिए हम एक ताले को लेते है जिसकी चाबियां हमारे पास है, लेकिन अगर कोई व्यक्ति किसी तरीके को हमारी चाबियों की नकल तैयार कर लेता है तो वह हमारे ताले को खोल सकता है और सारे सामान का चुरा सकता है।

एक्सप्लोईट के कुछ तरीके:-

SQL इंजेक्शन : इस प्रकार के हमले में हैकरों द्वारा SQL कोड को वेब फॉर्म इनपुट बॉक्स में इंजेक्ट करना होता है। जिससे की हम अनधिकृत डेटा तक अपनी पहुंच बना सके और हमे साइट डेटाबेस के भीतर अनधिकृत कार्य की अनुमति मिल जाए।

Cross-site request forgery(XCRF/CSRF): इस विधि में अनधिकृत डेटा पोस्ट करने के लिए समझौता उपयोगकर्ता पहचान का उपयोग करना, फायरवॉल सेटिंग्स को संशोधित करना, या यहां तक कि समझौता किए गए वेबसाइट उपयोगकर्ता के ज्ञान के बिना अनधिकृत वित्तीय लेनदेन करना शामिल है।

Cross-site scripting(XSS): इस हमले में वैध वेबसाइटों में डेटा को इंजेक्ट किया जाता है। हैकर वेबसाइट से उपयोगकर्ताओं के इंटरनेट ब्राउजर में स्क्रिप्ट निष्पादित करने की अनुमति देता है।

Malicious advertisements: इस तरीके में विज्ञापन उपयोगकर्ताओं के सिस्टम में मैलवेयर इंजेक्ट कर वैध वेबसाइटों के विज्ञापन का शोषण करते हैं।

Phishing: यह धोखाधड़ी का एक रूप है जहां हमलावर एक वैध वेबसाइट या व्यक्ति होने का दिखावा करता है। वे लोगों को दुर्भावनापूर्ण लिंक पर क्लिक करने को कहते है जिसे पीड़ित केे पासवर्ड, ईमेल या वित्तीय जानकारी निकाल सके।

Buffer overflow: किसी सिस्टम को उसकी क्षमता के अधिक डेटा लिखा/भेजा जाता है जिससे की सिस्टम की मेमोरी ब्लॉक हो जाए और वह हैकर को प्रोग्राम के भीतर एक प्रक्रिया को क्रैश या नियंत्रित करने की अनुमति दे दे।

Denial-of-service attack (DoS): DdoS के हमलों में हैकर वेबसाइट या सिस्टम पर बहुत ही ज्यादा मात्रा में डेटा को सेंड करता है। जिससे ट्रैफिक को ओवरलोड हो जाता है और वैध उपयोगकर्ताओं को साइटों तक पहुंचने में असक्षम कर देता है।

Top Exploit Databases Site

एक्सप्लोईट और सीईवी दोनों अलग-अलग होते है। हैकिंग में दोनों ही उपयोग किया जाता है। सीईवी पर हम आगे बात करेंगे।

Exploit DB

यह सबसे लोकप्रिय मुफ्त शोषण डेटाबेसों में से एक है, जिसे एक्सप्लॉइट डीबी के रूप में जाना जाता है। इसका उद्देश्य भेद्यता अनुसंधान और परीक्षण करना है। यह साईट सार्वजनिक और निजी स्रोतों से शोषण को इकट्ठा करती है। यहां आप विशेष रूप से या दोनों शोषण और असुरक्षित ऐप्स को खोज करने में सक्षम होंगे और आप खोज को अनुकूलित करने के लिए फिल्टर का भी उपयोग कर सकते हैं, मंच के प्रकार, टैग और बहुत कुछ विशेषाधिकार प्राप्त है।

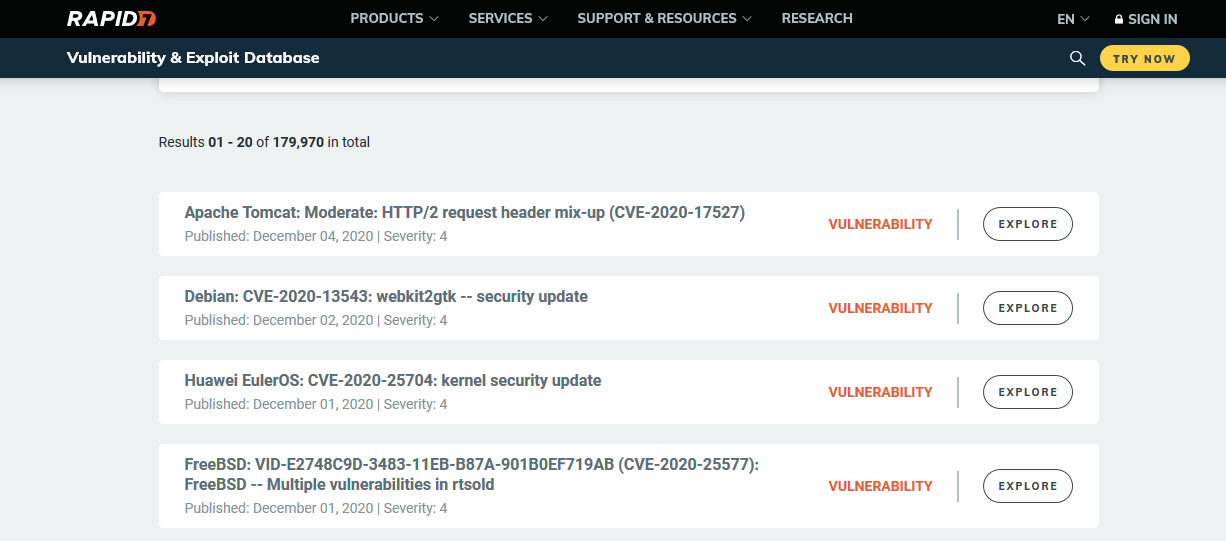

Rapid7

मेटास्प्लोईट के बारे में आप जानते ही है। इसकी आॅफिशियल साईट है रपिड7। यहां पर आपको बहुत सारे लेटेस्ट एक्सप्लोईट मिल जायेगे। Metasploit के पीछे के लोग अपने infosec उत्पादों में उच्च गुणवत्ता के लिए जाने जाते हैं, और वही उनकी वेबसाइट भेद्यता और शोषणकारी डेटाबेस के लिए जानी जाती है।

CXSecurity

यह डेटाबेस एक वेब-आधारित इंटरफेस से नवीनतम कारनामों तक सीधी पहुंच प्रदान करता है। जहां आप स्थानीय या दूरस्थ कमजोरियों खोजने और उन्हें प्राप्त करने में सक्षम होंगे। किसी भी कारनामे पर क्लिक करने से आपको अपने स्थानीय वातावरण में शोषण की प्रतिलिपि बनाने और पुनः पेश करने के लिए पूर्ण कोड तक पहुंचने की अनुमति मिलती है। साथ ही साथ PoC के निर्देश Exploitको अधिक महत्वपूर्ण बनाते है।

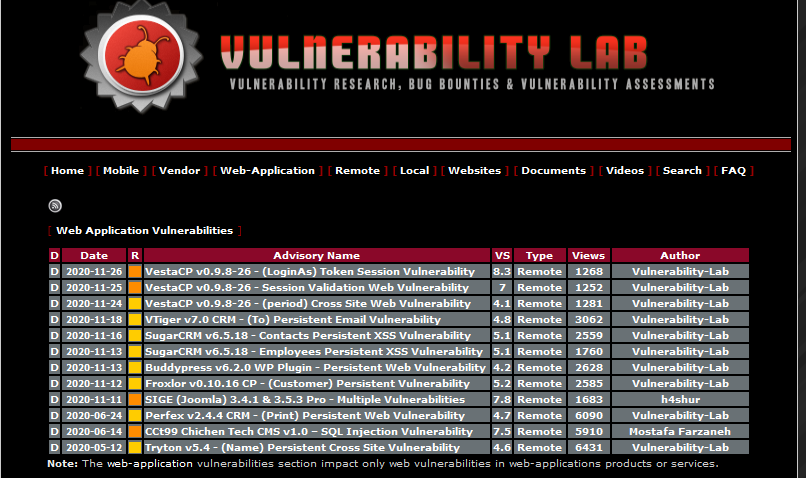

Vulnerability Lab

यह साईट अनुसंधान उद्देश्यों के लिए कारनामों और PoCs के साथ एक बड़ी भेद्यता डेटाबेस तक पहुँच प्रदान करती है। इसमें भेद्यता के बारे में पूर्ण विवरण जैसे कि तिथि, जोखिम स्कोर, प्रभावित संस्करण, भेद्यता का प्रकार (दूरस्थ या स्थानीय), लेखक, अनुमानित मूल्य, भेद्यता वर्ग और बहुत कुछ शामिल है।

0day

Inj3ct0r के रूप में भी जाना जाता है, 0day.today दुनिया में सबसे बड़ा शोषण डीबी होने का दावा करती है, बिटकॉइन, लिटकोइन और एथेरियम जैसी डिजिटल मुद्राओं का उपयोग करके किसी को भी गुमनाम रूप से खोजने, खरीदने और बेचने का एक तरीका है। इस डेटाबेस में आपके लिए local, remote DoS, PoC, shellcode और अन्य डेटाबेस हैं। उनके डेटाबेस को ब्राउज करके, आप प्रकाशन तिथि, विवरण, प्रभावित मंच, हिट, जोखिम स्कोर, शोषण की लागत और लेखक जैसे सामान्य शोषण विवरण देखेंगे। वेबसाइट का एक दर्जन से अधिक भाषाओं में अनुवाद किया गया है। यह केवल शैक्षिक उद्देश्यों के लिए प्रकाशित किया गया था।

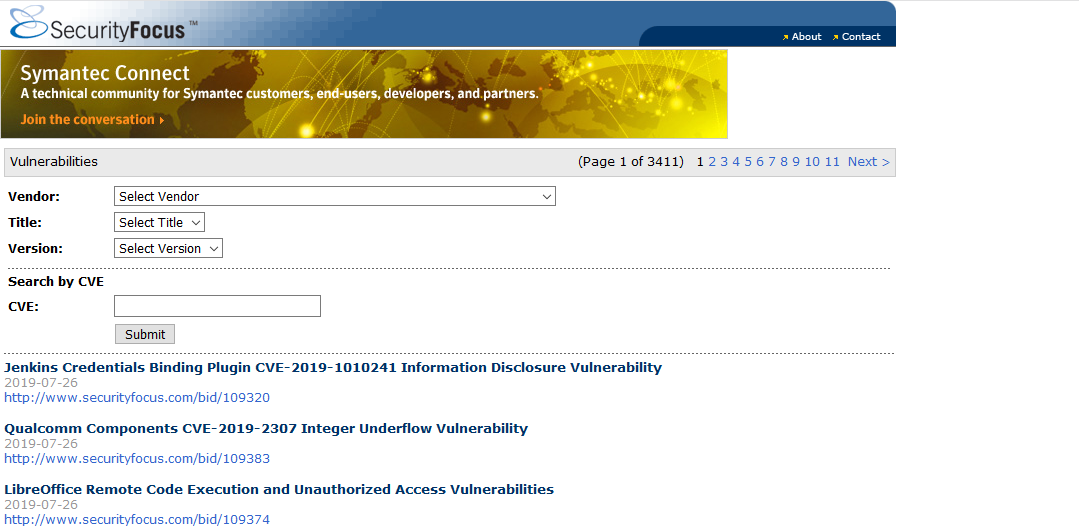

SecurityFocus

SecurityFocus एक Symantec- आधारित समुदाय है जो सामान्य सीवीई को साझा करने के लिए बनाया गया है और एक केंद्रीकृत स्थान पर डेवलपर्स और सुरक्षा शोधकर्ताओं के साथ जानकारी का दोहन करता है। यह सीवीई के लिए सीधी पहुंच प्रदान करता है और एक आसान-से-ब्राउज वेब इंटरफेस से शोषण करता है जहां आप कमजोरियों को ढूंढ सकते हैं और विक्रेता, शीर्षक और सॉफ्टवेयर संस्करण द्वारा परिणाम फिल्टर कर सकते हैं। जबकि SecurityFocus एक उपयोगी सेवा है, इसे जुलाई 2019 से अपडेट नहीं किया गया है। यहाँ आपको नवीनतम exploits नहीं मिलेंगे।

Packet Storm Security

पैकेट स्टॉर्म सिक्योरिटी एक शोषण समुदाय है जो कमजोरियों और सलाह को साझा करने के लिए समर्पित है, साथ ही साथ स्थानीय और दूरस्थ कमजोरियों के लिए PoCs, डेमो और काम करने वाले कारनामों के बारे में भी जानकारी देता है। सॉफ्टवेयर ऐप्स की विस्तृत श्रृंखला के लिए नवीनतम कारनामों को शामिल करना। यहाँ आपको अपडेटे एक्सप्लोईट मिल जायेगे।

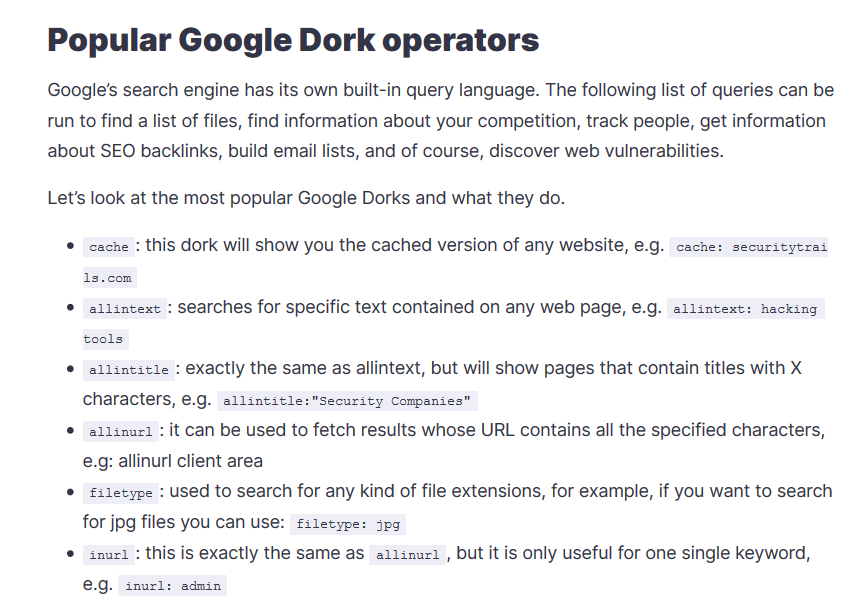

Google Hacking Database

हालांकि ये एक्सप्लोईट नहीं हैं, बल्कि Google Dorks हैं, वे पारंपरिक एक्सप्लोईट के समान काम करते हैं। लेकिन अपने स्वयं के ऐप्स या सेवाओं पर सॉफ्टवेयर कोड का उपयोग करने के बजाय, आप आदेशों को निष्पादित करते है। इसके के लिए ळववहसम के खोज इंजन सिंटैक्स भाषा का उपयोग करते है और जो जानकारी चाहिए वह प्राप्त करते है। Exploit-db.com पर एक गुगल हैकिंग डेटाबेस नाम से एक प्रोजेक्ट है जहां पर आपको गूगल की बहुत सारी डोक्र्स मिल जायेगी। जो असुरक्षित ऐप खोजने और जानकारी निकालने या विशेषाधिकार प्राप्त करने का एक वैकल्पिक तरीका है।